Autenticar Cisco ASA contra Microsoft Active Directory (AD) 2012, con Radius y sin Cisco ACS

Configuración en el ASA:

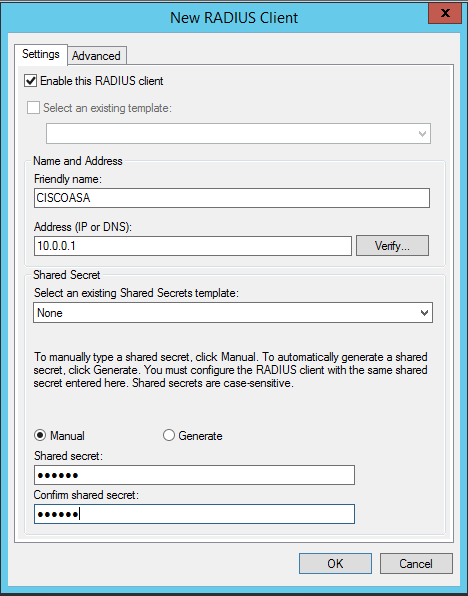

aaa-server AD-RADIUS protocol radius

aaa-server AD-RADIUS (inside) host 10.0.0.1

key 123456

radius-common-pw 123456

exit

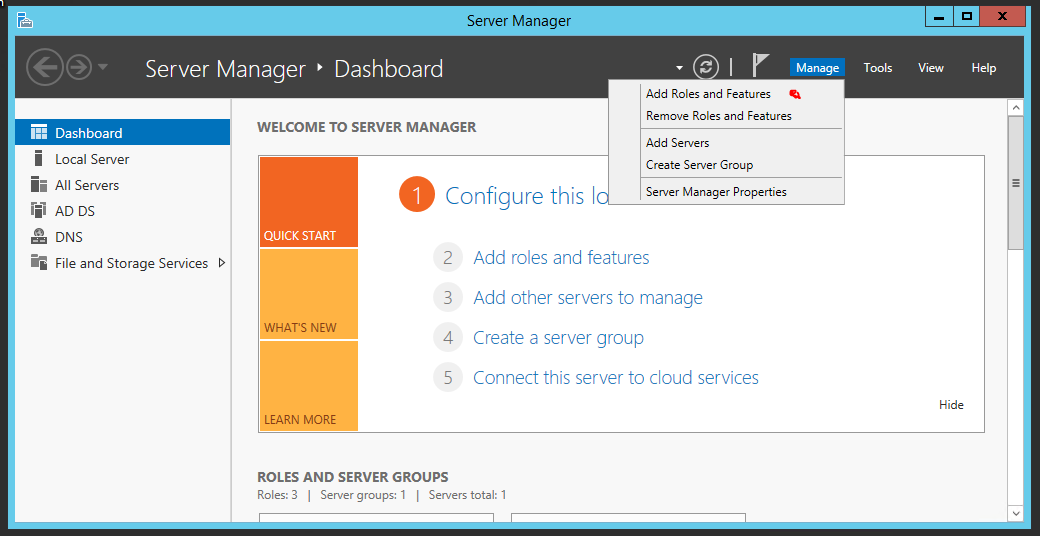

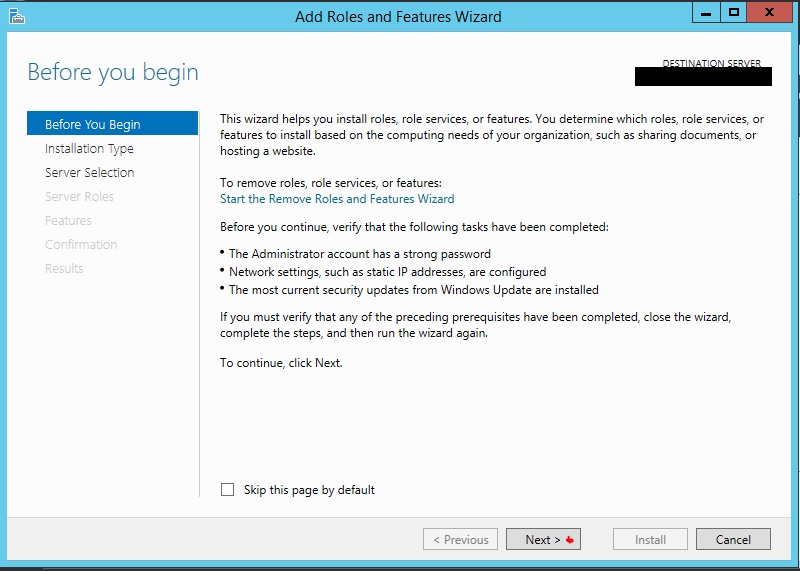

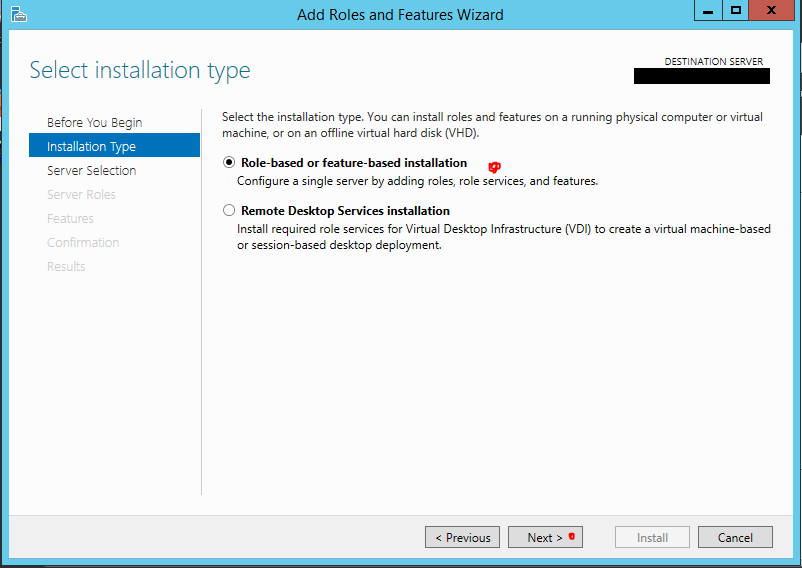

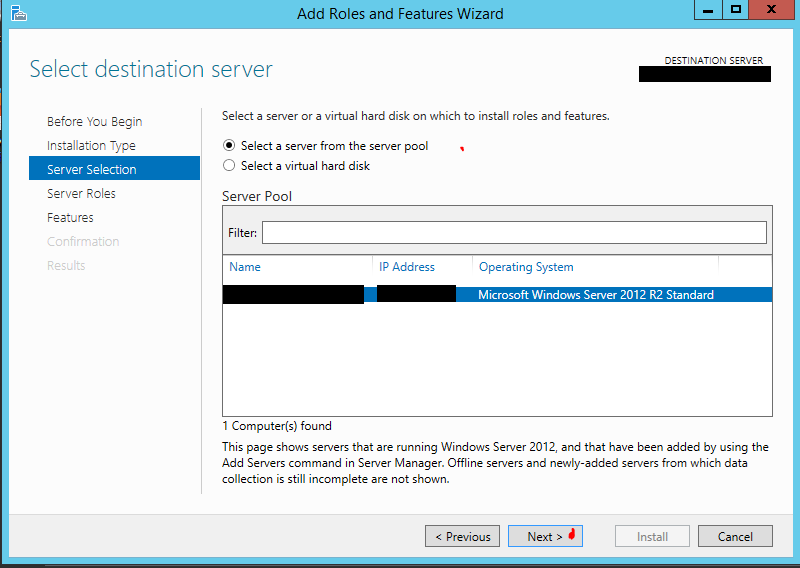

Configuración del AD:

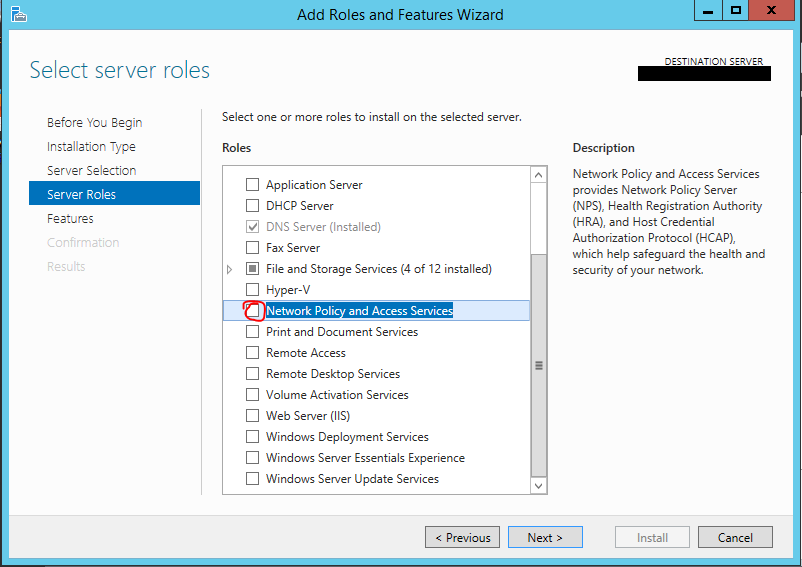

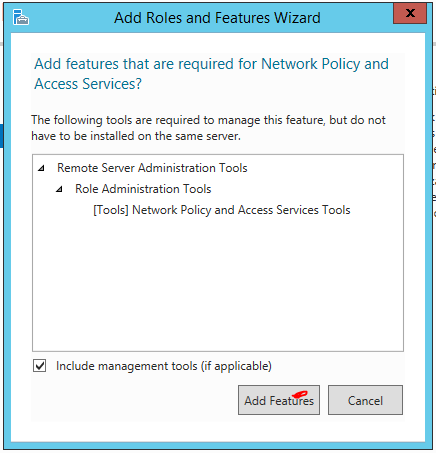

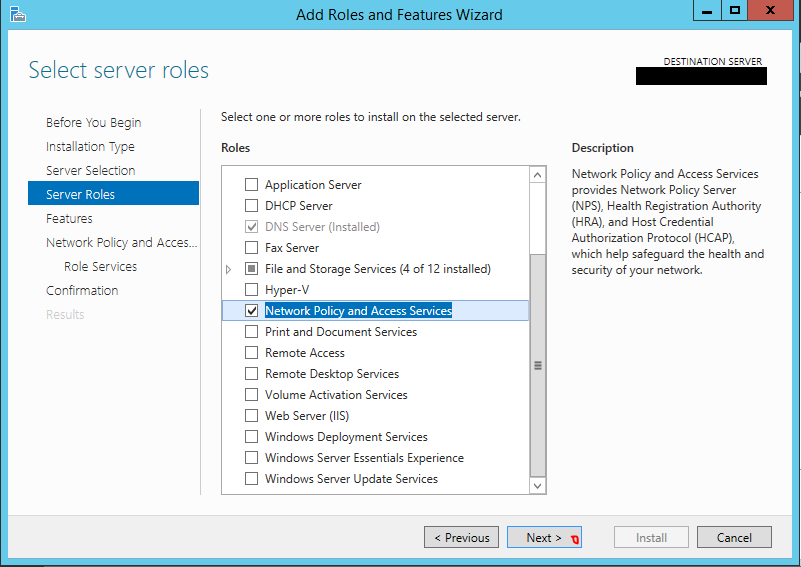

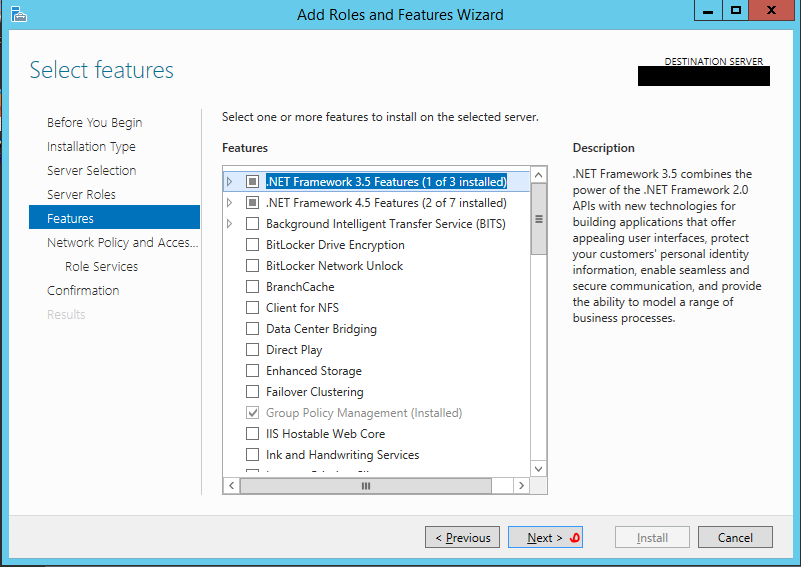

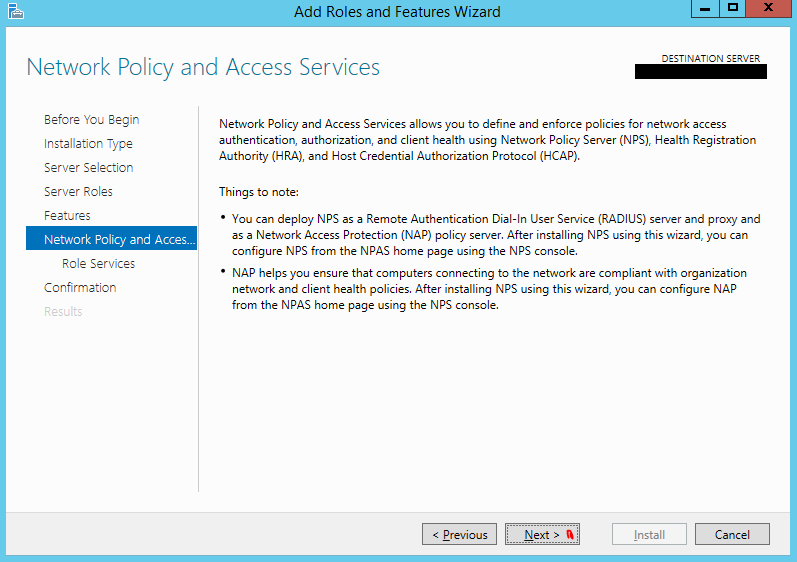

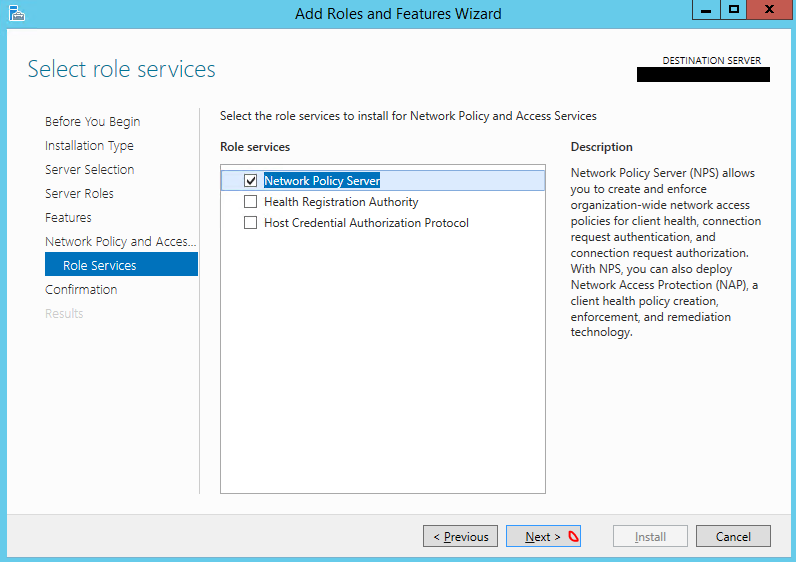

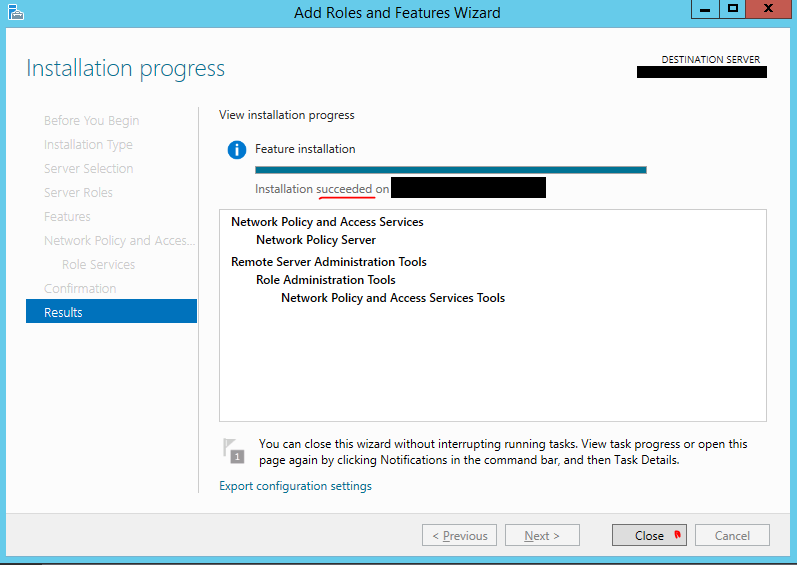

1. Instalar Rol:

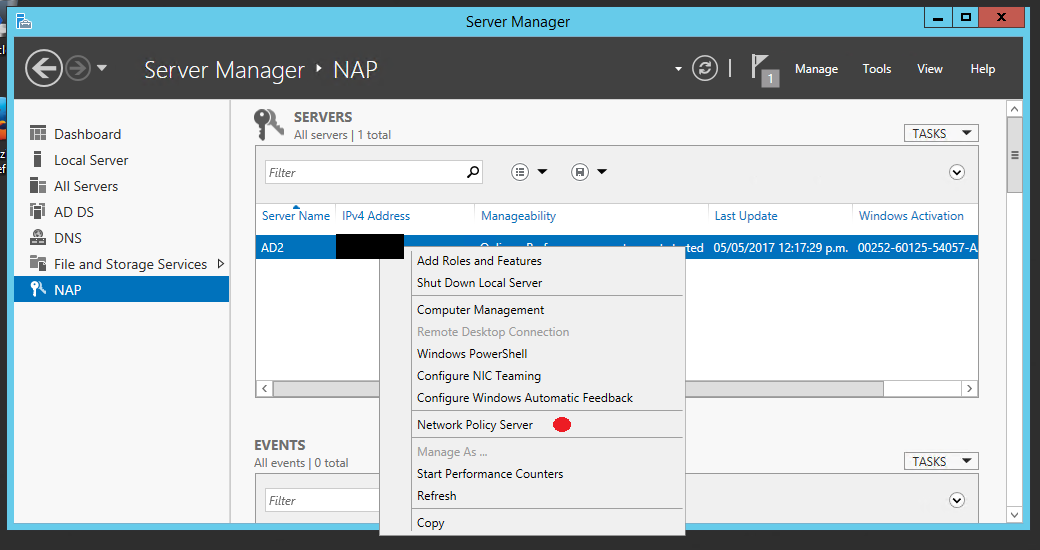

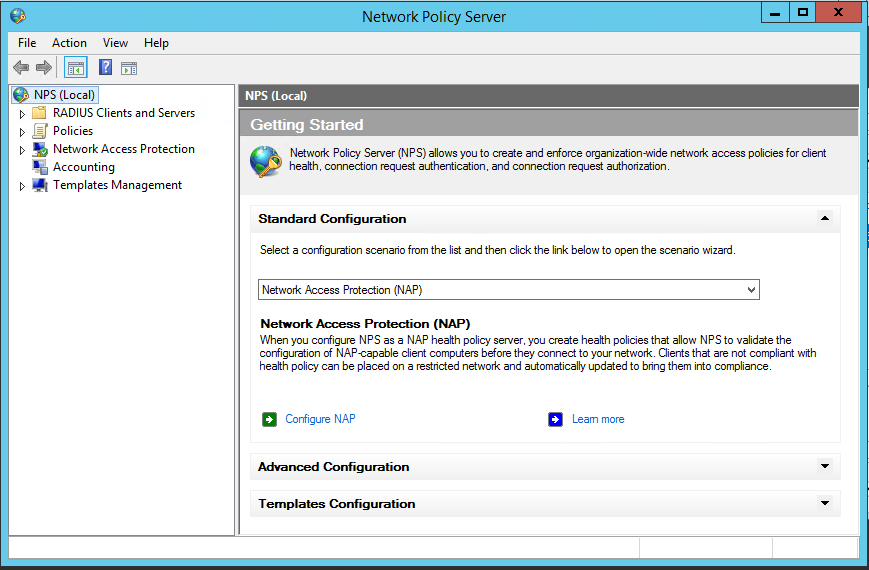

2. Abrir la gestión del Rol :

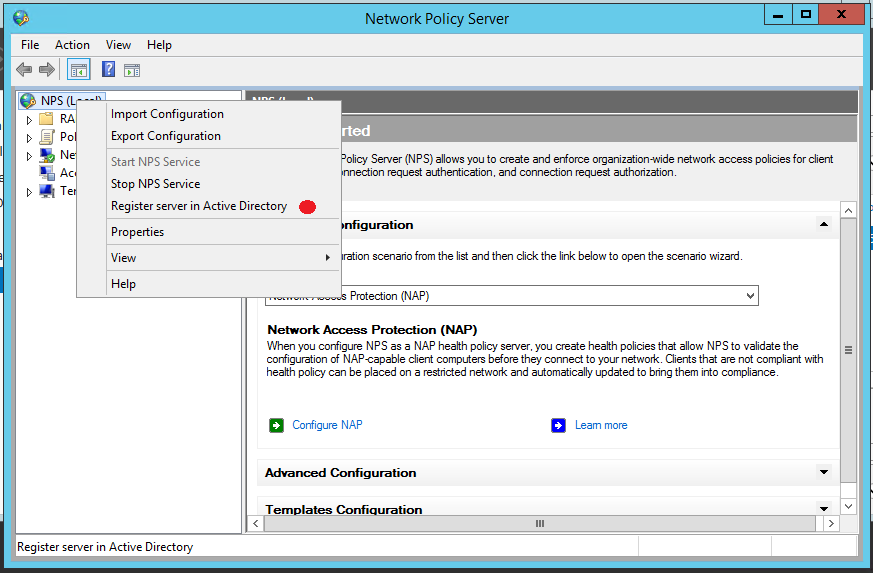

3. Registrar el servidor contra el AD :

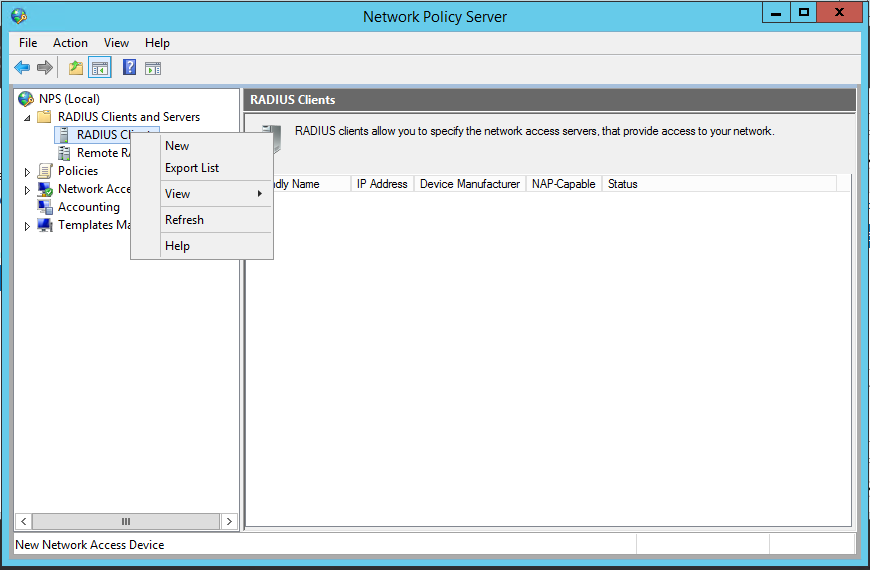

4. Agregar el Cliente Radius (el Cisco ASA):

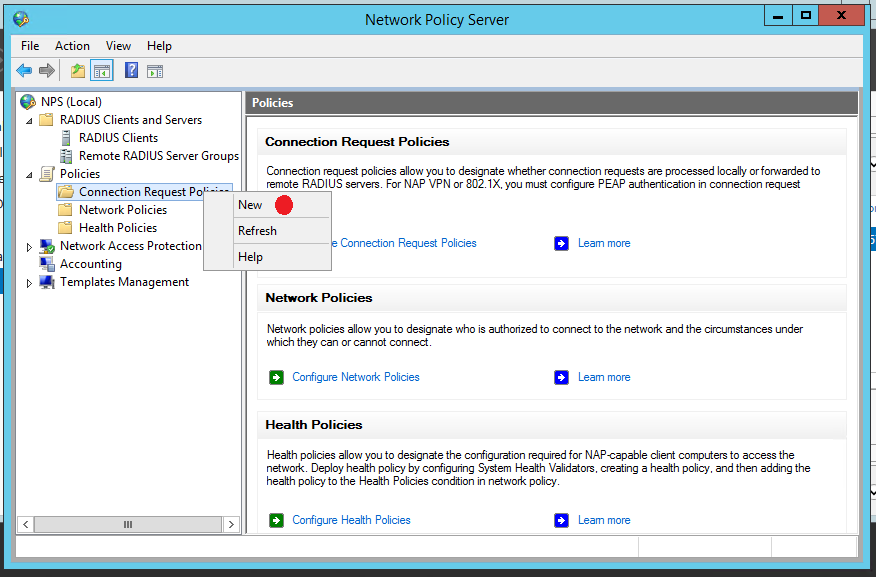

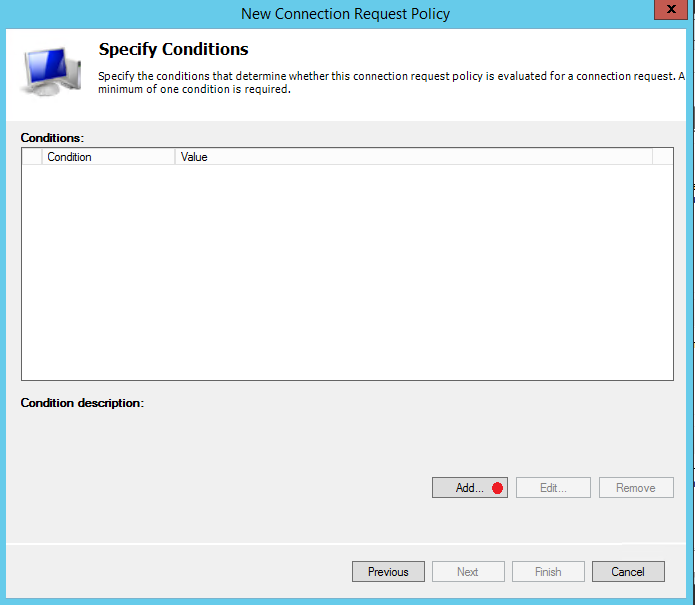

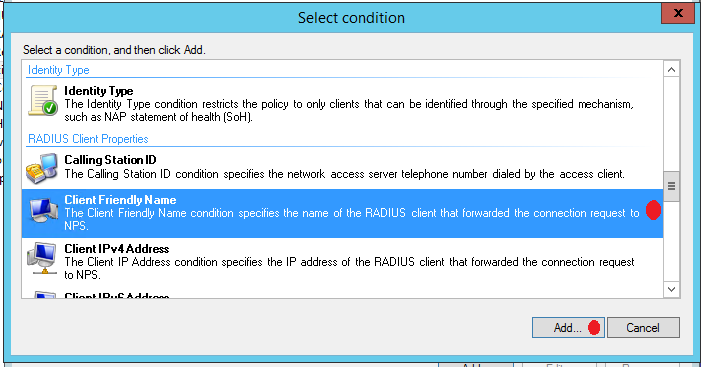

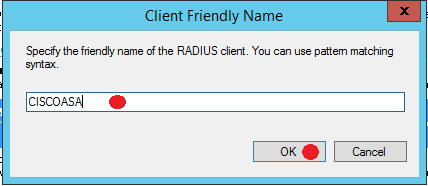

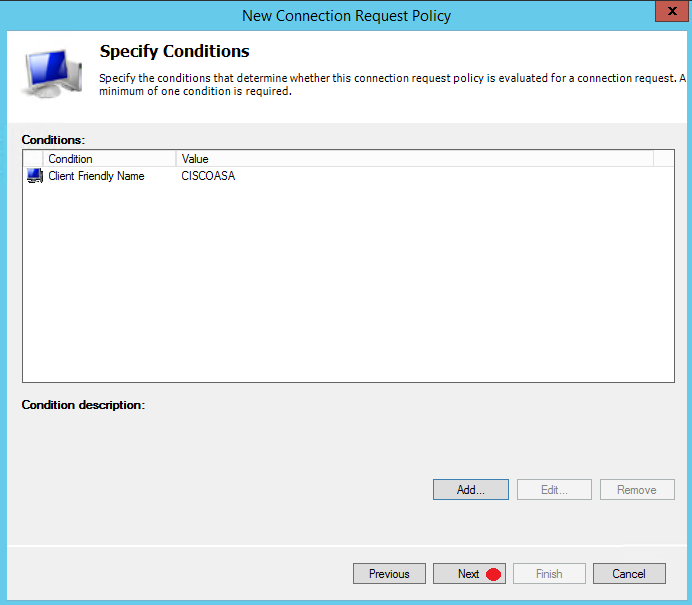

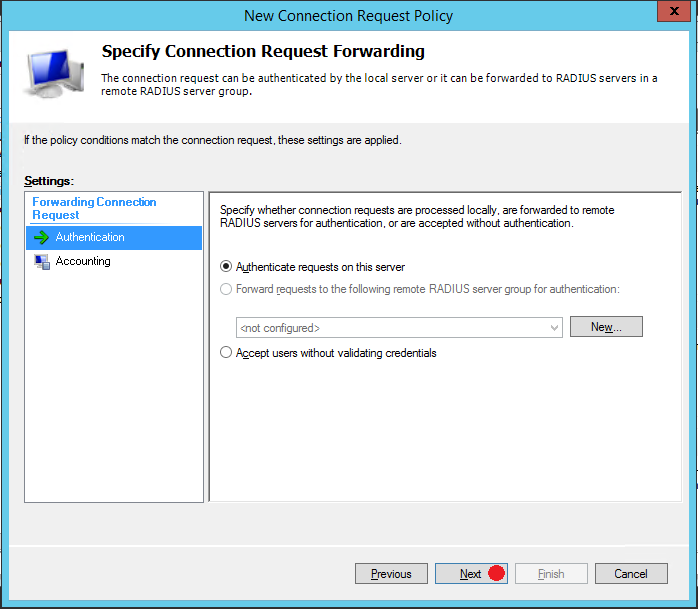

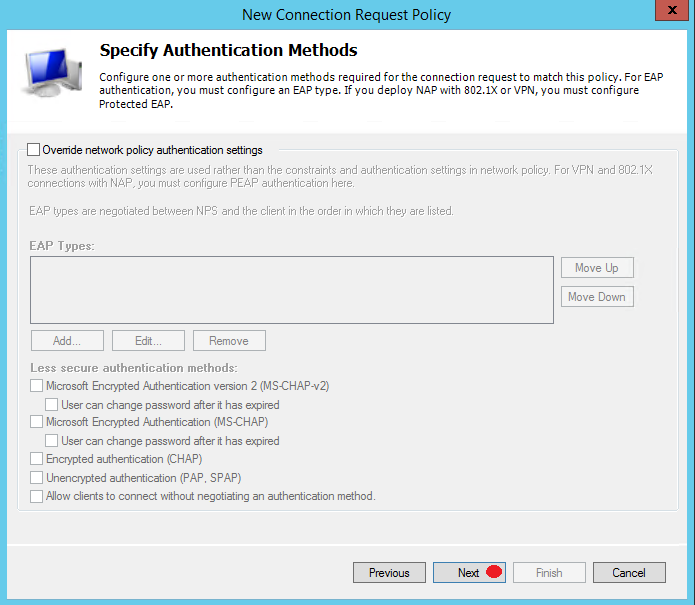

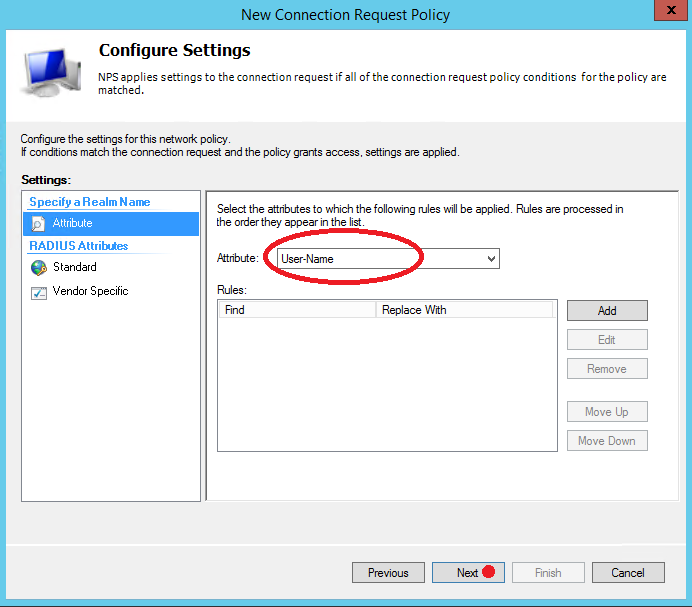

5. Generar Connection Request Policy:

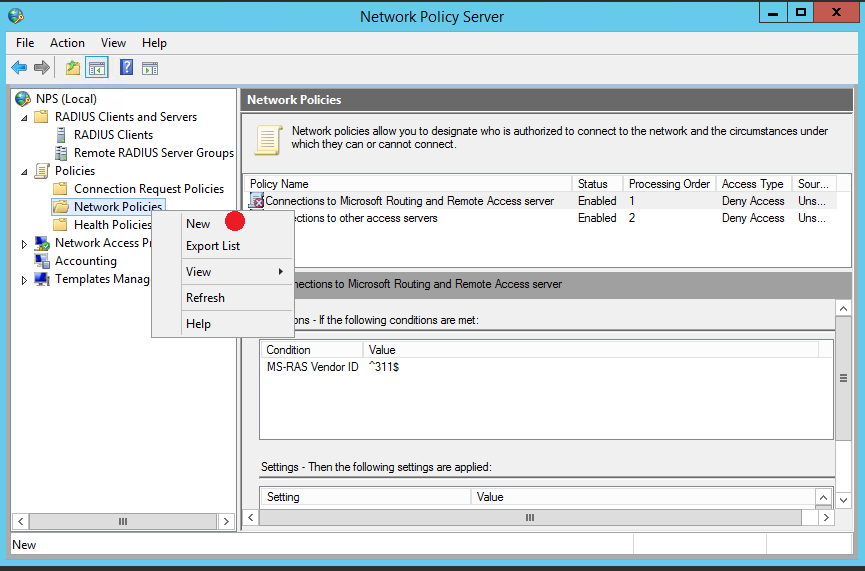

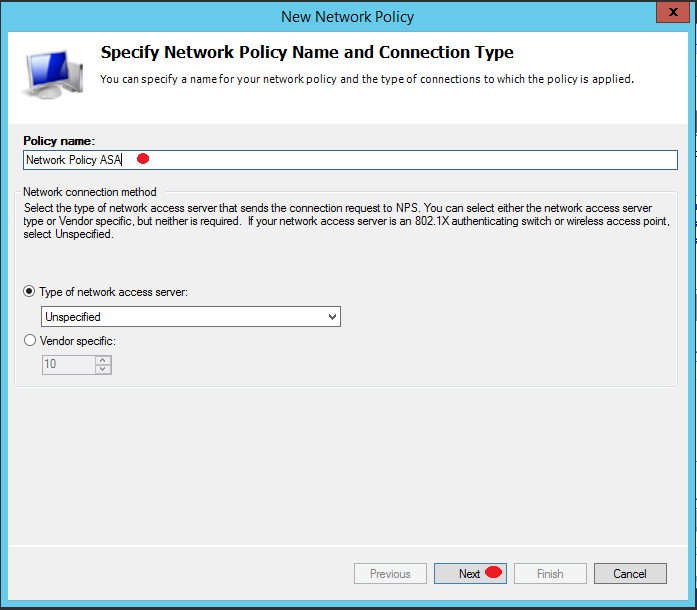

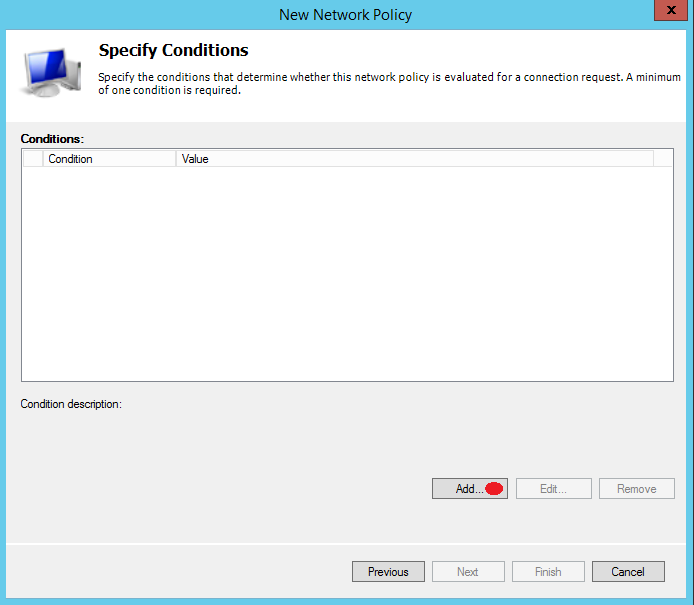

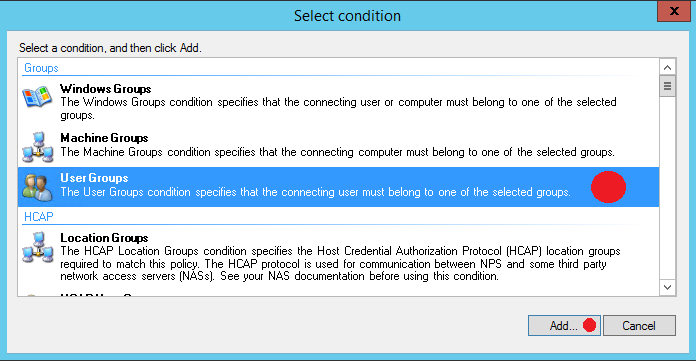

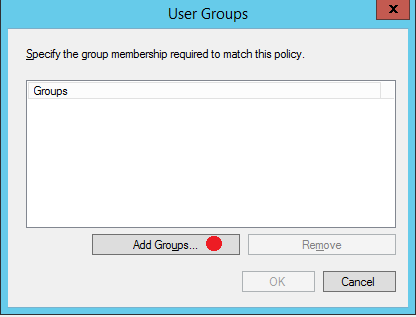

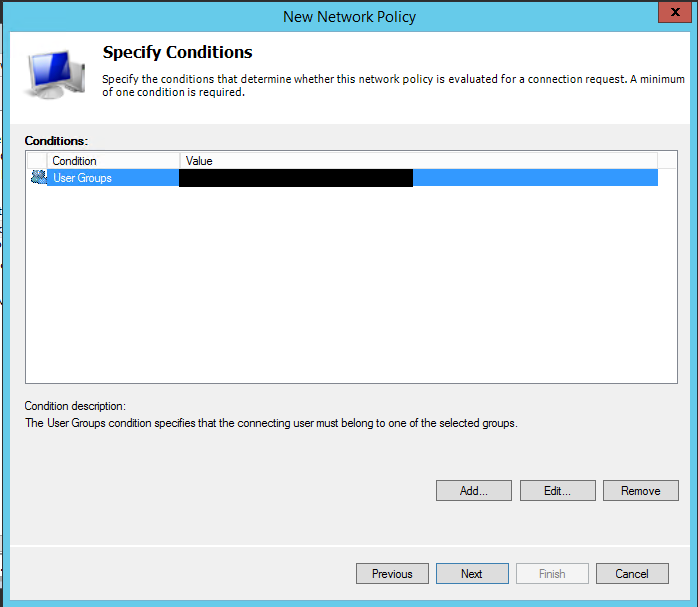

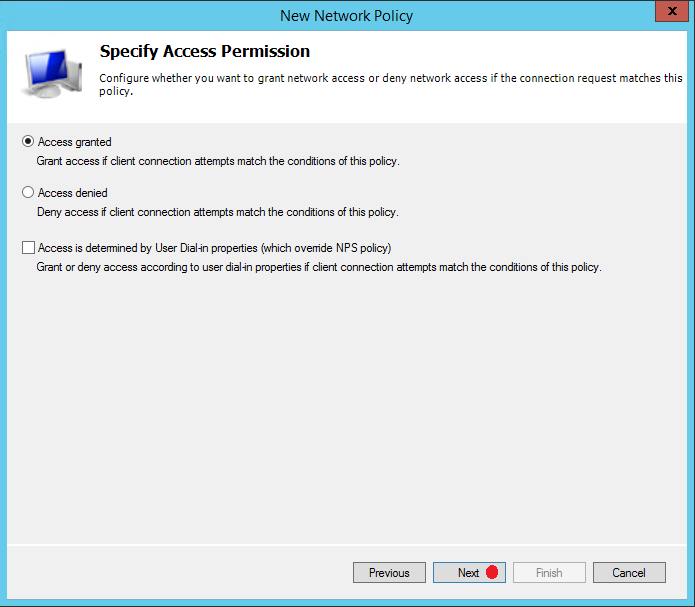

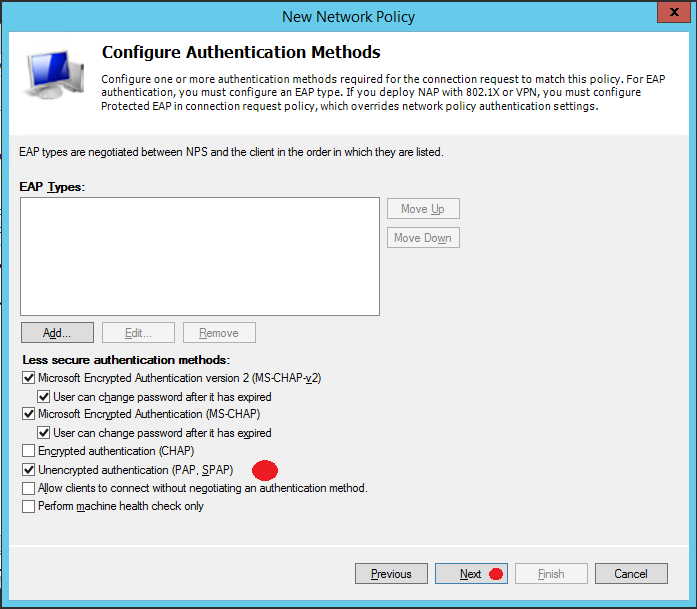

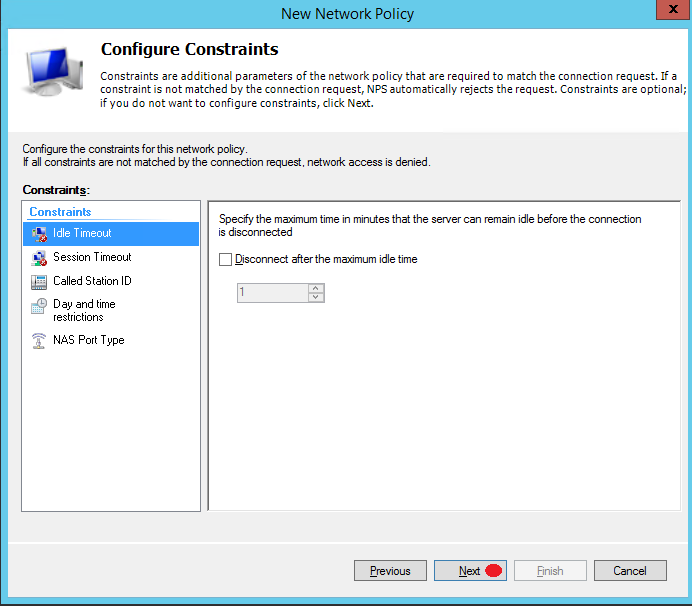

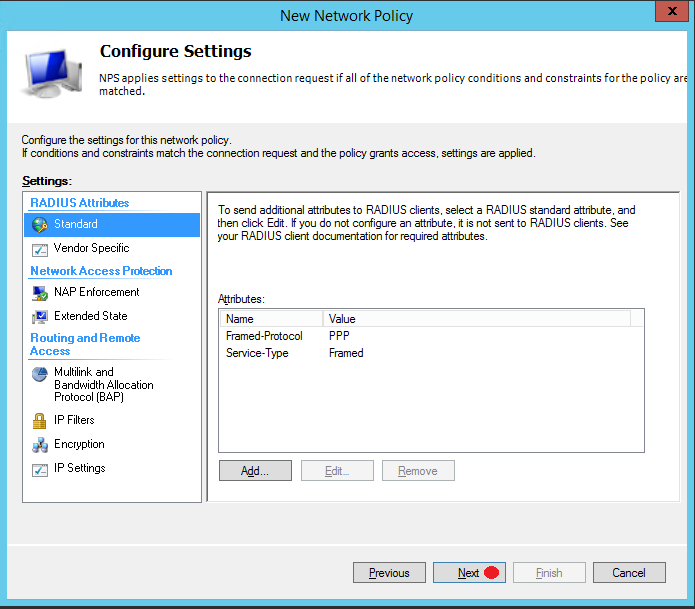

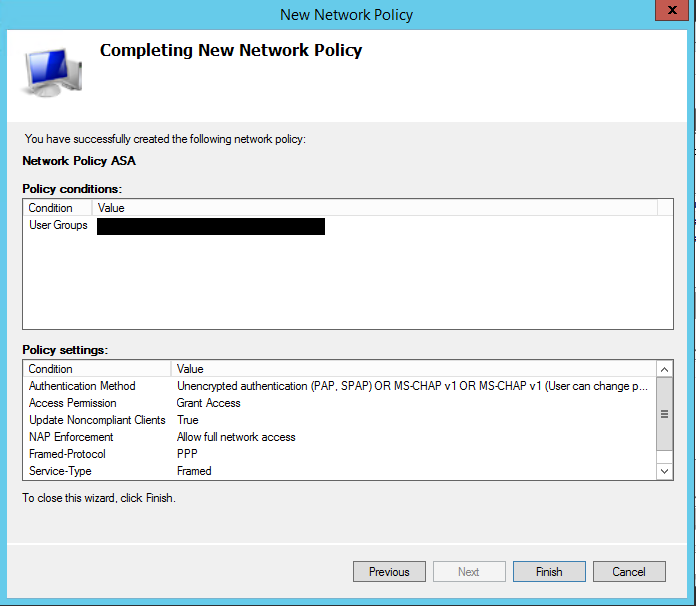

6. Generar Network Policy:

Pruebas desde el ASA:

test aaa-server authentication AD-RADIUS host 10.0.0.1 username testuser password password123

Si la prueba es positiva, se puede proceder a setear la integración para los accesos (SSH, Telnet (no recomendado), HTTP, ENABLE):

aaa authentication ssh console AD-RADIUS LOCAL

aaa authentication http console AD-RADIUSLOCAL

aaa authentication enable console AD-RADIUS LOCAL

Recomendado dejar LOCAL como segundo método, en caso de falla de conectividad con el primero, hará fallback al segundo.

Por otro lado, si disponen de más de un AD, la única forma de mantener el servicio de Network Policy Server sincronizado entre Servidores, es manual :/

Existe un comando vía netsh para hacer el export e import de la configuración, se puede por ejemplo crear vía DFS un NameSpace compartido entre ambos AD, y manejar la sincro haciendo el export/import al mismo PATH, incluso cronearlo en un bat:

netsh nps export filename="Z:\DFS\NPS\ad1.xml" exportPSK=YES

netsh nps import filename="Z:\DFS\NPS\ad1.xml"

Saludos !